20

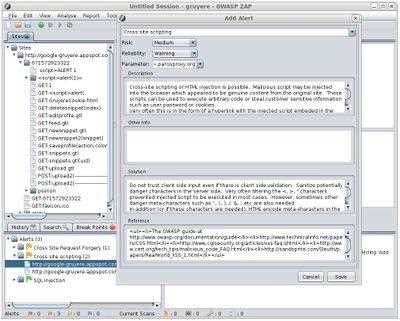

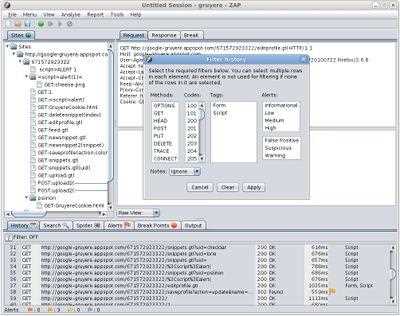

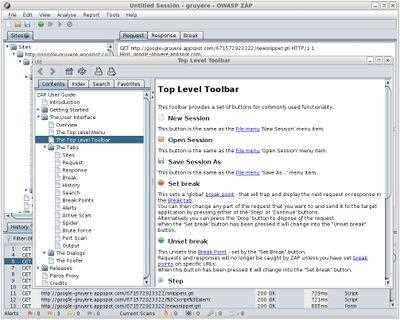

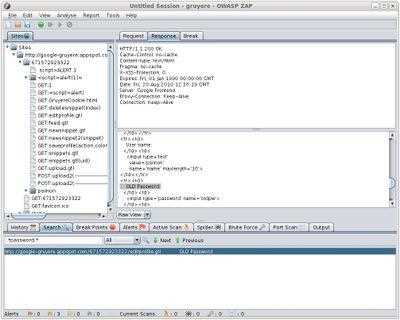

Der Zed Attack Proxy (ZAP) ist ein einfach zu verwendendes integriertes Penetrationstest-Tool zum Auffinden von Schwachstellen in Webanwendungen.Es wurde entwickelt, um von Personen mit einer breiten Palette von Sicherheitserfahrungen verwendet zu werden und ist daher ideal für Entwickler und Funktionstester, die mit Penetrationstests noch nicht vertraut sind.ZAP bietet automatisierte Scanner sowie eine Reihe von Tools, mit denen Sie Sicherheitslücken manuell finden können.

Eigenschaften

Kategorien

Zed Attack Proxy-Alternativen für Web

10

Intruder

Intruder ist eine Sicherheitsüberwachungsplattform für internetfähige Systeme.Intruder bietet eine benutzerfreundliche Sicherheitslösung, mit der Sie Ihre digitalen Assets kontinuierlich scannen, Schwachstellen aufzeigen und in einfachen Worten Lösungsvorschläge formulieren können.

- Bezahlte

- Web

8

HTTP Toolkit

HTTP Toolkit ist eine Suite von Open-Source-Tools zum Debuggen, Testen und Erstellen mit HTTP (S).

1

HTTPCS Security

Versetzen Sie sich in die Rolle eines Hackers!Starten Sie ohne technisches Fachwissen ein Audit, um Sicherheitslücken auf Ihrer Website oder Webanwendung zu erkennen.

- Bezahlte

- Web

1

1

purplepee.co

Mit diesem Tool können Sie allgemeine Informationen zu einem HTTP-Header einer Website, zu DNS-Einträgen einer Website, zu SSL-Zertifikaten einer Website und zu einer Reihe offener TCP-Ports sowie zu ASN whois-Informationen anzeigen.

- Kostenlose

- Web

- Self-Hosted

- Software as a Service (SaaS)