1

Unified VRM by NopSec

Identifizieren, priorisieren und beseitigen Sie Risiken und Schwachstellen in Ihrem Netzwerk und in Ihren Webanwendungen mithilfe von Adaptive Expert Intelligence, priorisierter Bedrohungsvorhersage und reibungsloser Beseitigung.

- Bezahlte

- Windows

- Mac

- Linux

- Web

- Self-Hosted

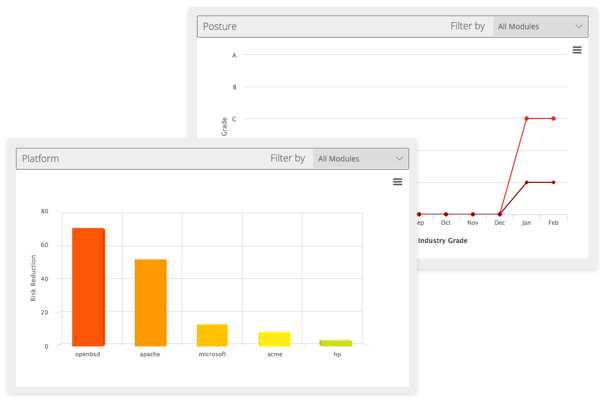

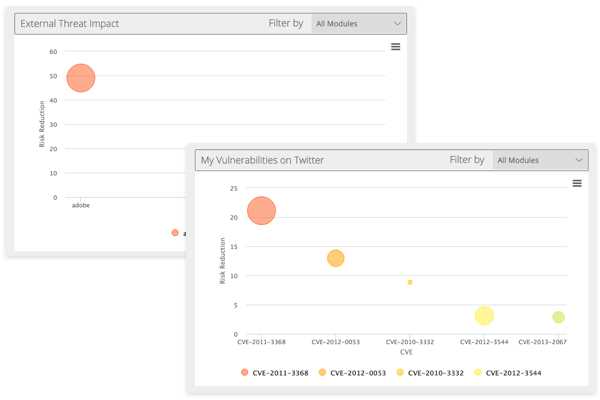

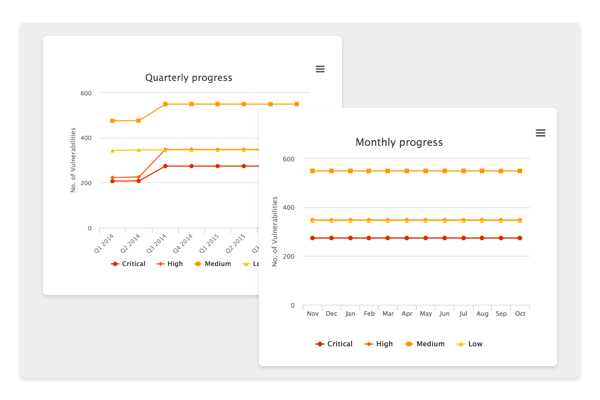

NopSec Unified VRM® bietet Sicherheitsteams eine Zeitersparnis von bis zu 40%, da die manuellen Aufgaben des Schwachstellenrisikomanagements entfallen.Mit unserer Cloud-basierten Lösung können Sie IT-Schwachstellen und Sicherheitsverletzungen von einer einzigen Plattform aus identifizieren, priorisieren, proaktiv verwalten und melden.Unsere Unterscheidungsmerkmale: 1. Adaptive Expert Intelligence - Bietet eine fortlaufende, selbstlernende Experten-Engine, die Ihre IT-Infrastruktur mit wildlebenden Angriffsmustern wie Bedrohungen, Malware und Feeds in sozialen Kontexten korreliert.Mit diesem umfassenden Einblick können Sie Fehlalarme beseitigen und Korrekturmaßnahmen nur für die Schwachstellen durchführen, die das größte Risiko für Ihre Geschäftsumgebung darstellen.2. Priorisierte Bedrohungsvorhersage - Priorisiert Sicherheitslücken basierend auf dem Geschäftsrisiko und dem Kontext mit proprietären Bedrohungsvorhersagemodellen und Cyber Intelligence - einschließlich Malware, Exploit, Patching und Social Media-Feeds, um die wahre Wahrscheinlichkeit von Angriffen vorherzusagen.Auf diese Weise können Sie die Priorisierung und Korrektur von Bedrohungen verbessern, um das Zeitfenster für Hacker zu schließen.3. Reibungslose Fehlerbehebung - Ersetzt manuelle Fehlerbehebungsaufgaben durch automatisierten Workflow, integrierte Ticketing-Systeme und Incident-Management - basierend auf umfangreichen Visualisierungen und Dashboards, die es IT-Teams ermöglichen, während des gesamten Behebungslebenszyklus in Verbindung zu bleiben und einfache Berichte zum aktuellen Status zu erstellen.Unified VRM® bietet ein einfaches und umfassendes Reporting während des gesamten Schwachstellenmanagementprozesses.Wir bieten eine einheitliche Plattform mit umfassender Transparenz und flexiblen Optionen für die Berichterstellung nach Gruppen, den Fortschritt der Fehlerbehebung, die Inhaberschaft von Vorfällen und die Alterung.

unified-vrm

Webseite:

https://www.nopsec.comEigenschaften

Kategorien

Unified VRM by NopSec-Alternativen für Web

10

Intruder

Intruder ist eine Sicherheitsüberwachungsplattform für internetfähige Systeme.Intruder bietet eine benutzerfreundliche Sicherheitslösung, mit der Sie Ihre digitalen Assets kontinuierlich scannen, Schwachstellen aufzeigen und in einfachen Worten Lösungsvorschläge formulieren können.

- Bezahlte

- Web

2

Qualys Cloud Platform

Qualys, Inc. ist der Pionier und führende Anbieter von Cloud-Lösungen für Informationssicherheit und Compliance.

- Bezahlte

- Web

1

1

0

Palo Alto AutoFocus

ACTIONABLE INTELLIGENCE IST ANGEKOMMEN. Einführung von AutoFocus ™.Verfügbar ausschließlich für Palo Alto Networks-Kunden über ein zeitlich begrenztes Community Access-Programm.

- Bezahlte

- Web

0

0

IBM QRadar

Sicherheitsinformationen zum Schutz von Assets und Informationen vor fortgeschrittenen Bedrohungen.

- Bezahlte

- Web

0

0

FireEye Threat Analytics Platform

Schnelles Erkennen und Reagieren auf Bedrohungen, die mithilfe von Ereignis- und Datenstrom-Bedrohungsanalysen entdeckt wurden.

- Bezahlte

- Web