153

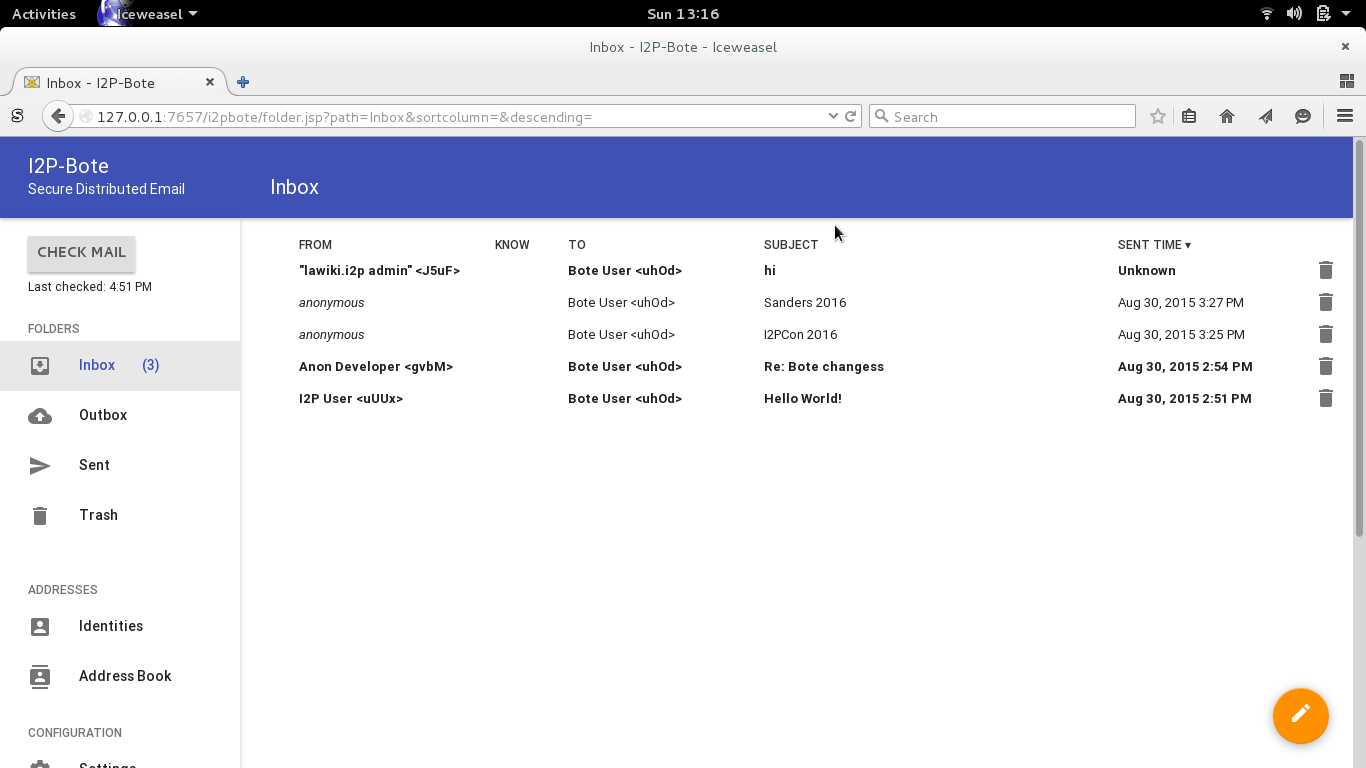

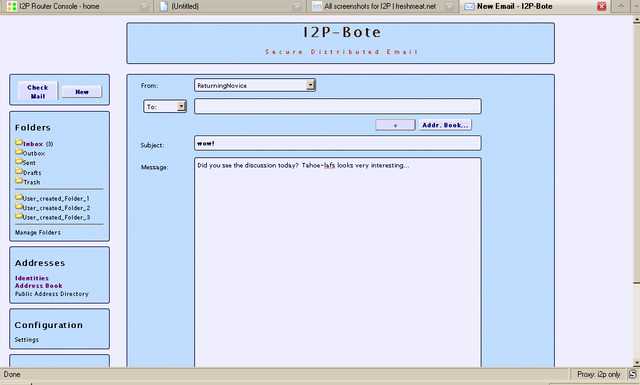

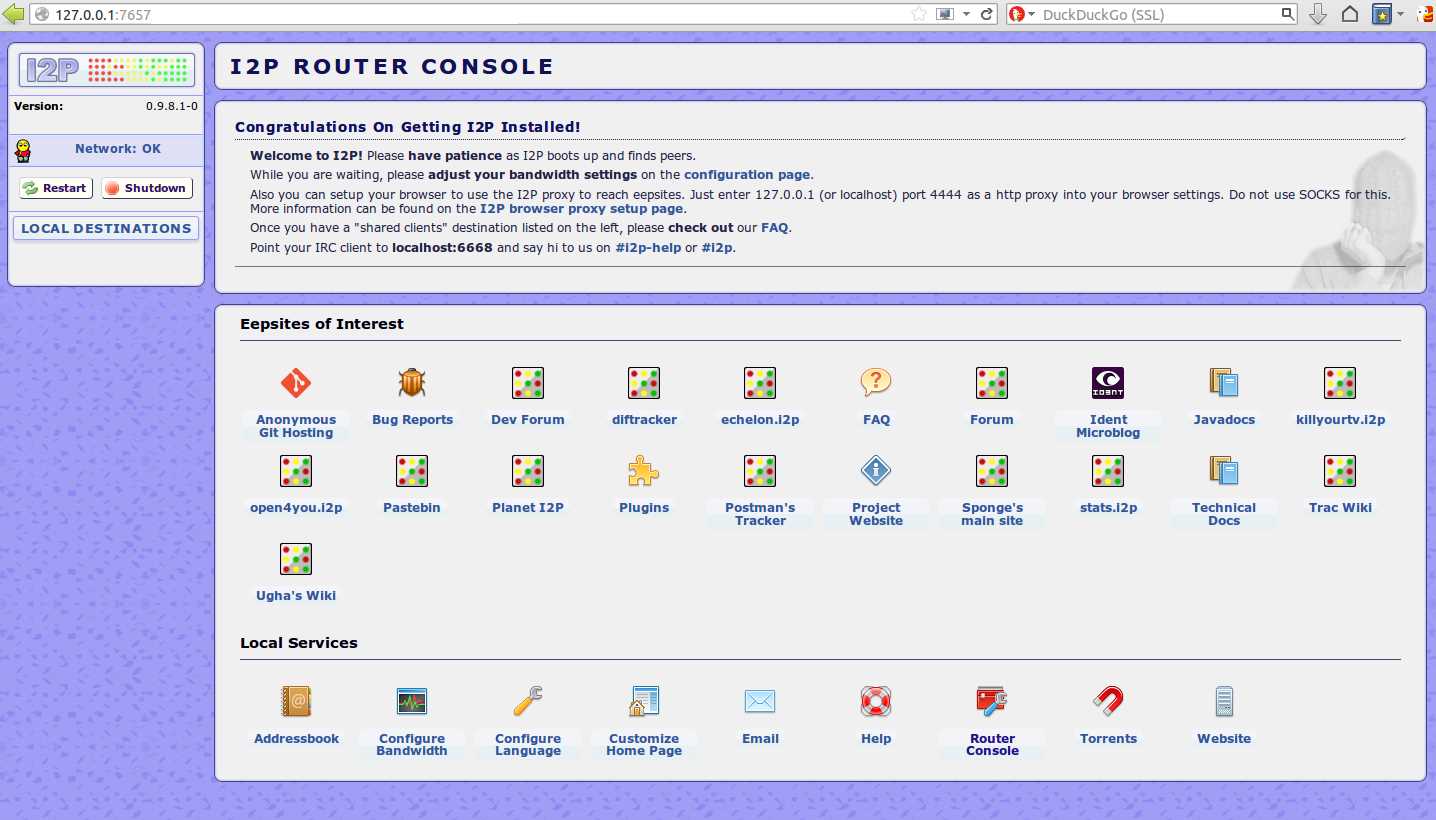

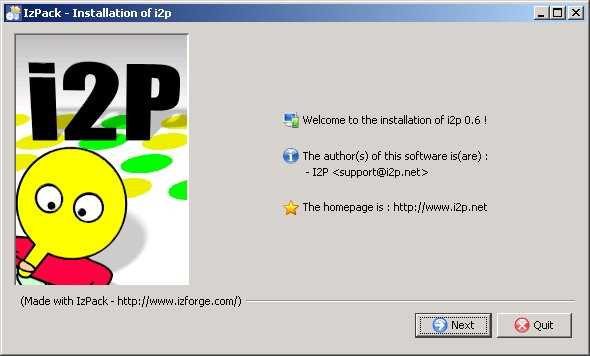

I2P ist ein anonymisierendes Netzwerk, das eine einfache Ebene bietet, über die identitätssensitive Anwendungen sicher kommunizieren können.Alle Daten werden mit mehreren Verschlüsselungsebenen verpackt, und das Netzwerk ist sowohl verteilt als auch dynamisch, ohne vertrauenswürdige Parteien.Es gibt viele Anwendungen, die mit I2P kompatibel sind, darunter Mail, Peer-Peer, IRC-Chat und andere.Alternative i2p-Clients: Die Hauptimplementierung des I2P-Clients verwendet Java.Wenn Sie aus irgendeinem Grund Java nicht auf Ihrem Gerät verwenden können, gibt es alternative Implementierungen, die von Community-Mitgliedern entwickelt wurden.i2pd i2pd ist eine I2P-Client-Implementierung in C ++.Seit Anfang 2016 ist i2pd stabil genug, um in der Produktion eingesetzt zu werden, und seit Sommer 2016 werden alle I2P-APIs vollständig implementiert.Kovri Kovri ist ein aktiver i2pd-Fork, der für die Kryptowährung von Monero entwickelt wurde.Go-I2P Go-I2P ist ein I2P-Client, der mit der Programmiersprache Go entwickelt wurde.Das Projekt befindet sich in der frühen Entwicklung.

Webseite:

https://geti2p.netEigenschaften

Kategorien

I2P-Alternativen für Mac

1489

Tor

Tor ist freie Software und ein offenes Netzwerk, mit dem Sie sich vor Verkehrsanalysen schützen können. Diese Form der Netzwerküberwachung gefährdet die persönliche Freiheit und Privatsphäre, vertrauliche Geschäftsaktivitäten und -beziehungen sowie die staatliche Sicherheit.

448

125

96

83

ZeroNet

In Echtzeit aktualisierte Peer-to-Peer-Sites, die das BitTorrent-Netzwerk und bald die Distributed Hash Table verwenden.

- Kostenlose

- Windows

- Mac

- Linux

- NameCoin

- JavaScript

- Python

- Web

- Self-Hosted

- gevent

73

Shadowsocks

Ein sicherer socks5-Proxy zum Schutz Ihres Internetverkehrs. - Super FastBleeding Edge-Techniken mit asynchroner E / A und ereignisgesteuerter Programmierung.

59

54

42

31

27

SecurityKISS Tunnel

Der SecurityKISS Tunnel leitet Ihren gesamten Online-Verkehr durch einen undurchdringlichen Tunnel zu unserem Sicherheitsgateway um.

21

19

18