0

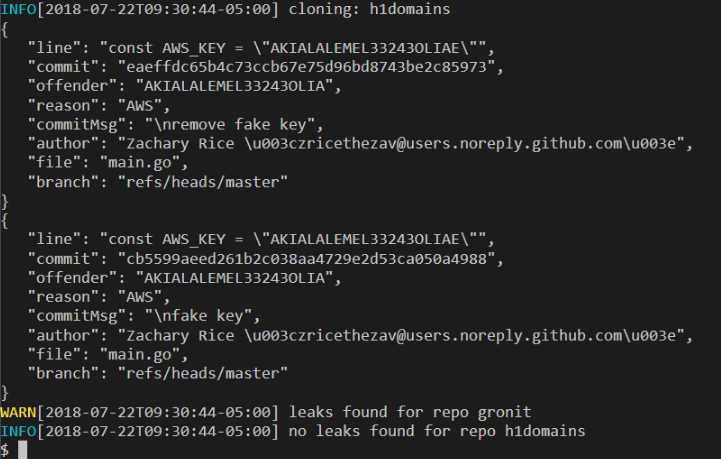

Prüfen Sie Git-Repos auf Geheimnisse.Mit Gitleaks können Sie unverschlüsselte Geheimnisse und andere unerwünschte Datentypen in Git-Quellcode-Repositorys finden.Als Teil seiner Kernfunktionalität bietet es;Github- und Gitlab-Unterstützung, einschließlich der Unterstützung von Scans für Massenorganisationen und Repository-Besitzer (Benutzer) sowie Pull-Request-Scans zur Verwendung in gängigen CI-Workflows.Unterstützung für private Repository-Scans und Repositorys, die eine schlüsselbasierte Authentifizierung erfordern. Ausgabe in CSV- und JSON-Formaten zur Verwendung in anderen Berichtstools und Frameworks. Externe Konfiguration für umgebungsspezifische Anpassungen, einschließlich Regex-RegelnWhitelisting zur Reduzierung von Fehlalarmen Hohe Leistung durch die Verwendung des go-git-Frameworks von src-d Es wurde erfolgreich in einer Reihe von verschiedenen Szenarien eingesetzt, darunter: ... Ad-hoc-Scans von lokalen und fernen Repositorys nach Dateisystempfad oder Klon-URL Automatisierte Scansvon github-Benutzern und -Organisationen (sowohl öffentliche als auch Unternehmensplattformen) Als Teil eines CICD-Workflows, um Geheimnisse zu identifizieren, bevor sie tiefer in Ihre Codebasis vordringen. Als Teil einer umfassenderen Funktion zur Prüfung der Automatisierung von Git-Daten in großen Umgebungen.

Webseite:

https://github.com/zricethezav/gitleaksKategorien

Alternativen zu Gitleaks für alle Plattformen mit einer Lizenz

0

truffleHog

Durchsucht Git-Repositorys nach Geheimnissen und greift dabei tief in die Commit-Geschichte und -Zweige ein.Dies ist effektiv bei der Suche nach versehentlich begangenen Geheimnissen.

0

Yelp's detect-secrets

detect-secrets ist ein Modul mit passendem Namen zur (Überraschungs-) Erkennung von Geheimnissen innerhalb einer Codebasis.

0

yara4pentesters

Regeln zur Identifizierung von Dateien mit wichtigen Informationen wie Benutzernamen, Passwörtern usw.

0

AWS Lab's git-secrets

git-secrets überprüft Commits, schreibt Nachrichten fest und fügt --no-ff zusammen, um das Hinzufügen von Geheimnissen in Ihre git-Repositorys zu verhindern.

0

0

Repo-supervisor

Serverloses Tool, das Geheimnisse und Kennwörter in Ihren Pull-Anforderungen erkennt - Datei für Datei.

0

repo-security-scanner

CLI-Tool, das versehentlich an ein Git-Repo gebundene Geheimnisse findet, z. B. Passwörter, private Schlüssel.