0

Cyberwatch

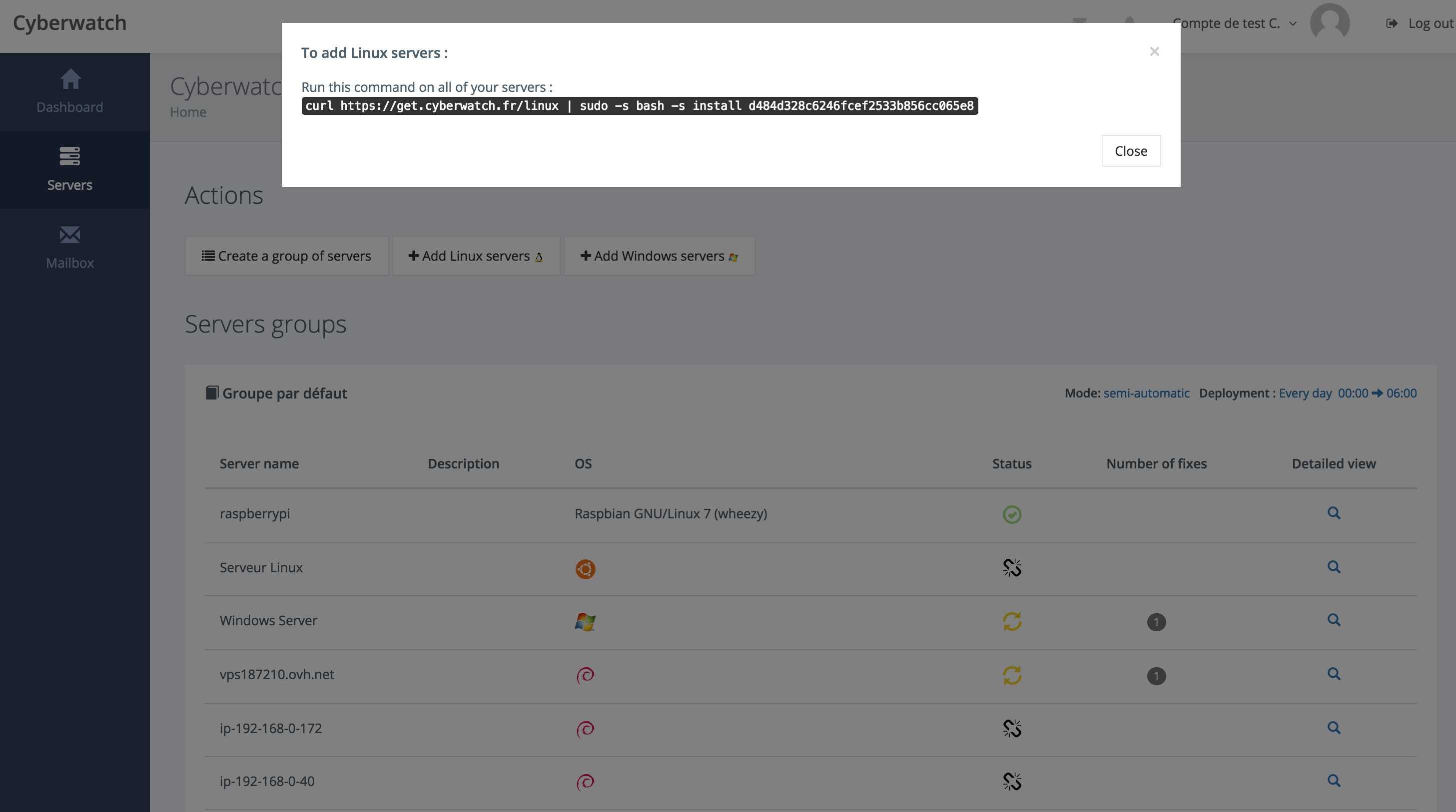

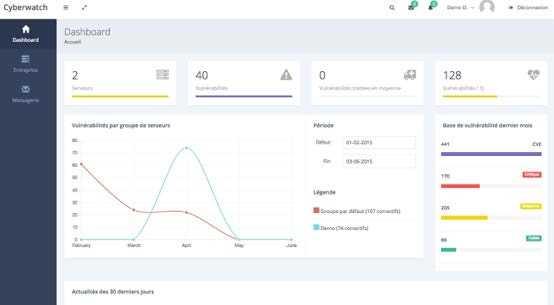

Schützen Sie Ihre Server vor IT-Schwachstellen. Cyberwatch erkennt Ihre Schwachstellen und stellt automatisch die entsprechenden Sicherheitskorrekturen bereit.

Cyberwatch ist der erste Fixer für automatisierte IT-Schwachstellen.Jedes Jahr werden mehr als 8000 Sicherheitslücken entdeckt.Hacker benutzen sie, um dich anzugreifen.Cyberwatch repariert sie automatisch für Sie.Unsere einzigartige Technologie findet und behebt automatisch die Schwachstellen Ihrer Server, sobald diese von den Behörden veröffentlicht werden, sodass Sie von einer kontinuierlichen, einfachen und kostengünstigen Abwehr gegen Hacker profitieren können.

Webseite:

https://www.cyberwatch.fr/enEigenschaften

Kategorien

Cyberwatch-Alternativen für Mac

214

ZenMate

ZenMate ist ein benutzerfreundliches Browser-Plugin, das eine VPN-Lösung bereitstellt. Es verschlüsselt den gesamten Browserverkehr und leitet ihn durch unsere ZenMate-Cloud, um eine sichere und ...

18

7

5

Immunity CANVAS

Das CANVAS von Immunity stellt Penetrationstestern Hunderte von Exploits, ein automatisiertes Exploitsystem und ein umfassendes, zuverlässiges Exploit-Entwicklungsframework zur Verfügung ...

3

F*

F * ist eine ML-ähnliche funktionale Programmiersprache zur Programmverifizierung.F * kann genaue Programmspezifikationen ausdrücken, einschließlich funktioneller Korrektheitseigenschaften.In F * geschriebene Programme können zur Ausführung in OCaml oder F # übersetzt werden.

1

Beacon (AWS Cloud Security on Slack)

Überprüft Ihr AWS-Ökosystem regelmäßig über Slack auf Sicherheitslücken.Mit Beacon können Sie Ihr AWS-Ökosystem vor Sicherheitslücken schützen, indem Sie automatische Scans und On-Demand-Scans ausführen und Ergebnisse in Slack veröffentlichen.

1

1

1

Dependency-Check

Dependency-Check ist ein Dienstprogramm, das Projektabhängigkeiten erkennt und prüft, ob bekannte, öffentlich gemeldete Schwachstellen vorliegen.Derzeit Java und.

1

1

Password Crypt

Kostenloser dänischer und englischer Passwort-Manager, verschlüsselt und nach dem OWASP-Standard akkreditiert. Geprüft von einer Sicherheitsinstitution des dritten Teils.Daten werden auf militärischer Ebene verschlüsselt.

1

0

Shell Control Box

Shell Control Box ist eine Benutzerüberwachungs-Appliance, die den privilegierten Zugriff auf Remote-IT-Systeme steuert, Aktivitäten in durchsuchbaren, filmähnlichen Prüfpfaden aufzeichnet und böswillige Aktionen verhindert.

0

Authentic8 Silo

Mit Authentic8 haben Sie die Kontrolle über die Cloud, indem Sie den Browser als Service bereitstellen.Wir schützen Benutzer vor Malware und geben Ihnen die Kontrolle über Webanwendungen.