0

Cyberwatch

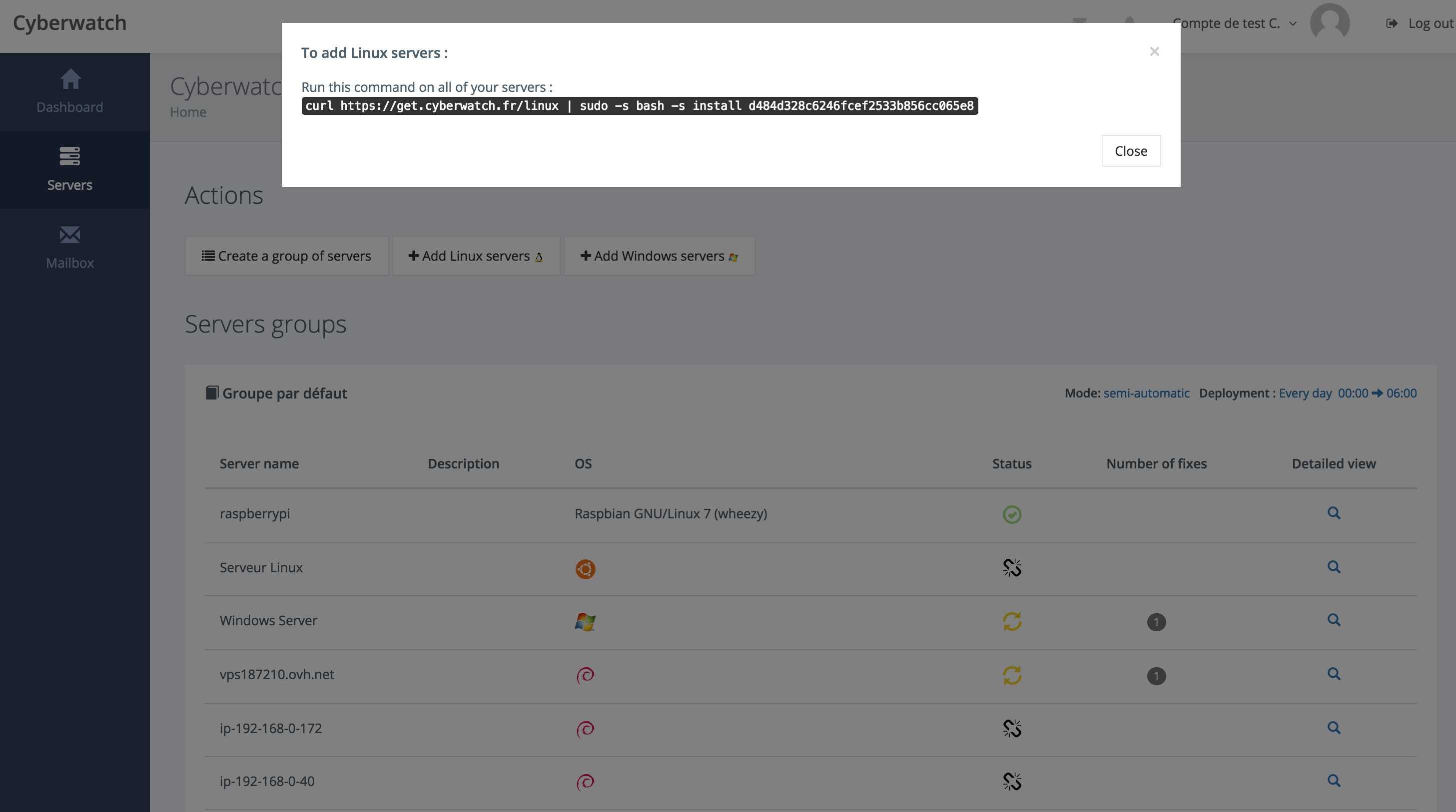

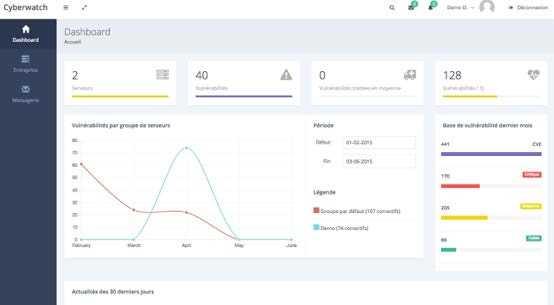

Schützen Sie Ihre Server vor IT-Schwachstellen. Cyberwatch erkennt Ihre Schwachstellen und stellt automatisch die entsprechenden Sicherheitskorrekturen bereit.

Cyberwatch ist der erste Fixer für automatisierte IT-Schwachstellen.Jedes Jahr werden mehr als 8000 Sicherheitslücken entdeckt.Hacker benutzen sie, um dich anzugreifen.Cyberwatch repariert sie automatisch für Sie.Unsere einzigartige Technologie findet und behebt automatisch die Schwachstellen Ihrer Server, sobald diese von den Behörden veröffentlicht werden, sodass Sie von einer kontinuierlichen, einfachen und kostengünstigen Abwehr gegen Hacker profitieren können.

Webseite:

https://www.cyberwatch.fr/enEigenschaften

Kategorien

Alternativen zu Cyberwatch für alle Plattformen mit einer Lizenz

1

1

1

1

0

Authentic8 Silo

Mit Authentic8 haben Sie die Kontrolle über die Cloud, indem Sie den Browser als Service bereitstellen.Wir schützen Benutzer vor Malware und geben Ihnen die Kontrolle über Webanwendungen.

0

0

Shell Control Box

Shell Control Box ist eine Benutzerüberwachungs-Appliance, die den privilegierten Zugriff auf Remote-IT-Systeme steuert, Aktivitäten in durchsuchbaren, filmähnlichen Prüfpfaden aufzeichnet und böswillige Aktionen verhindert.