5

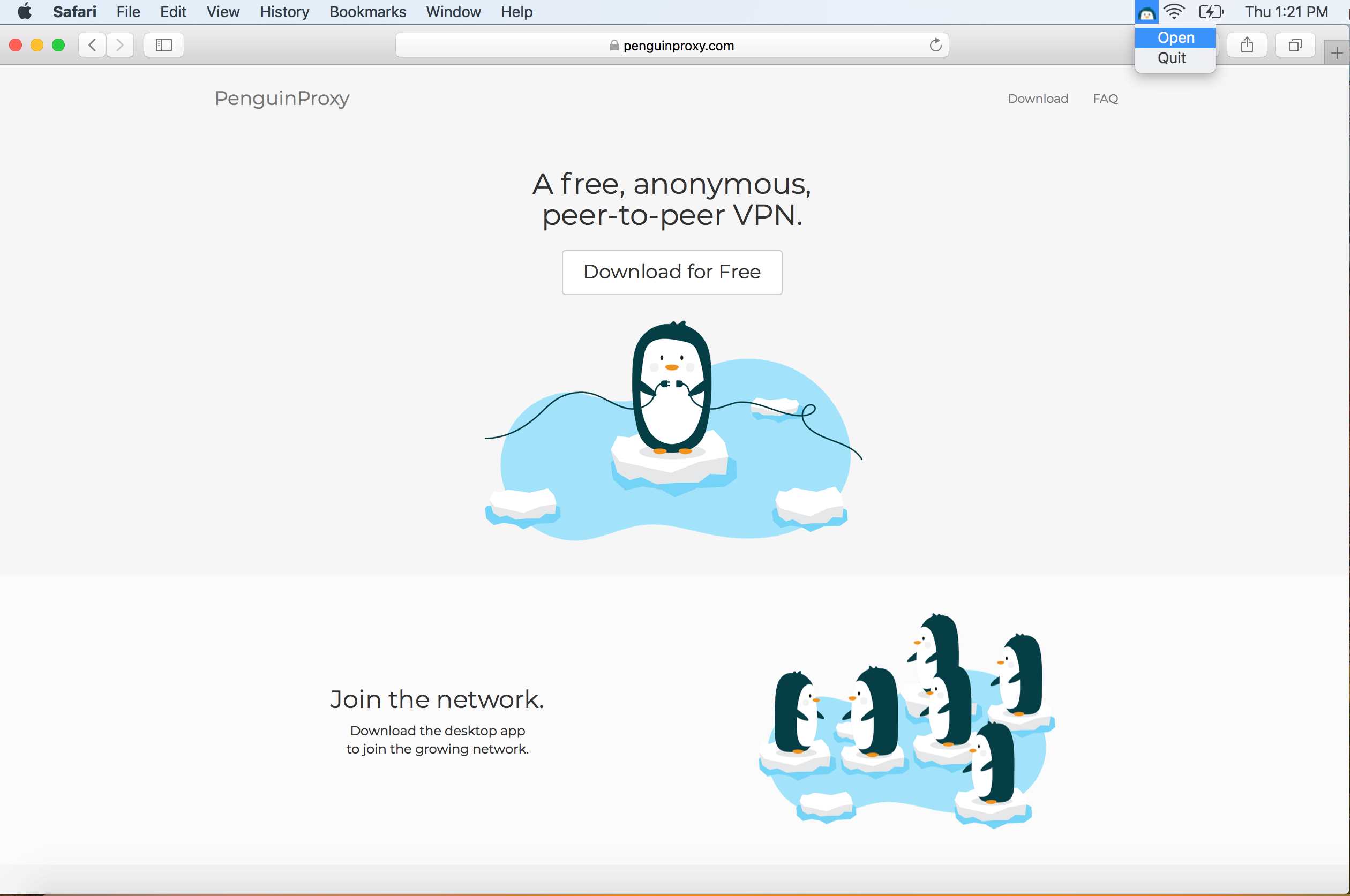

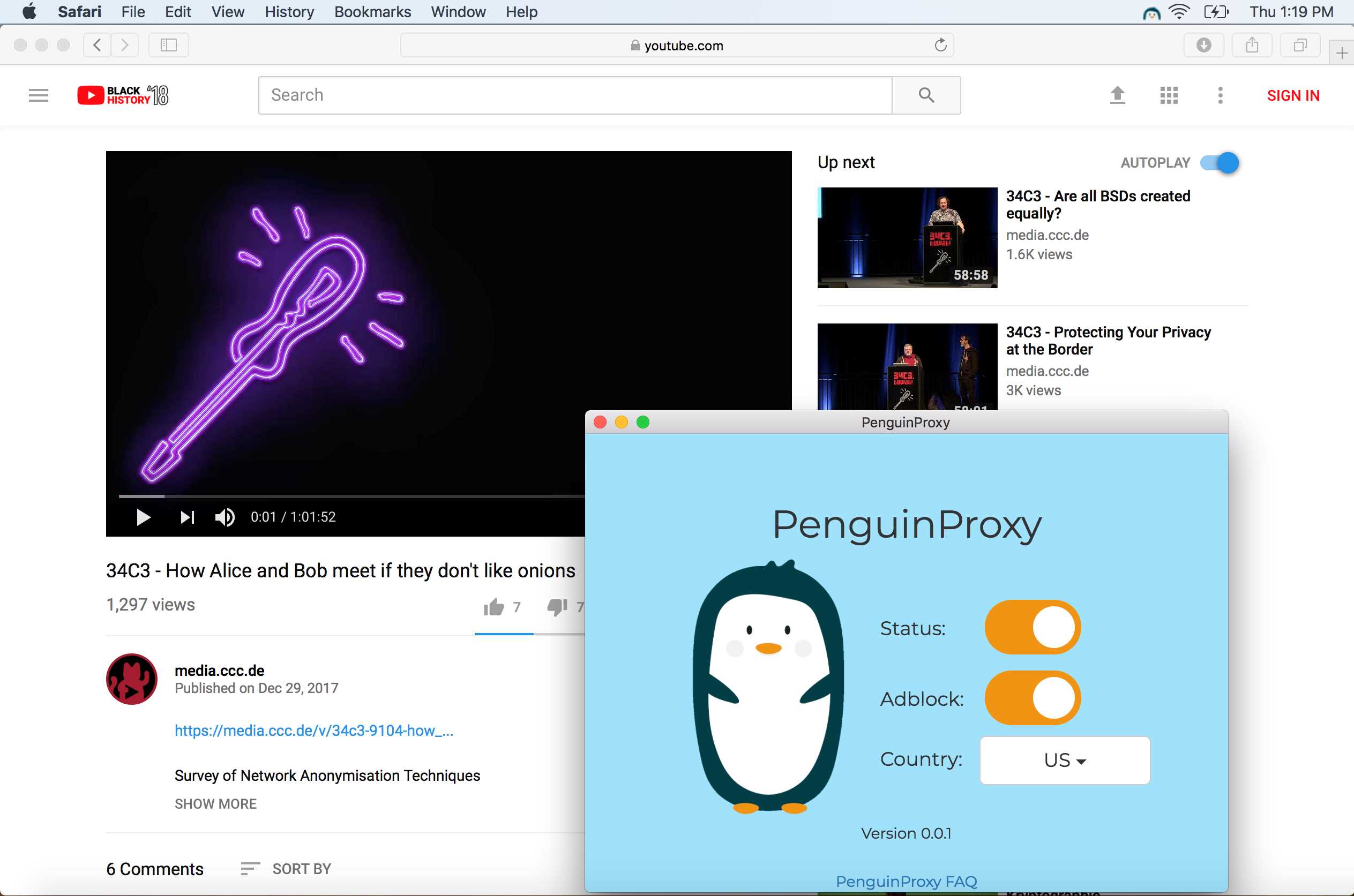

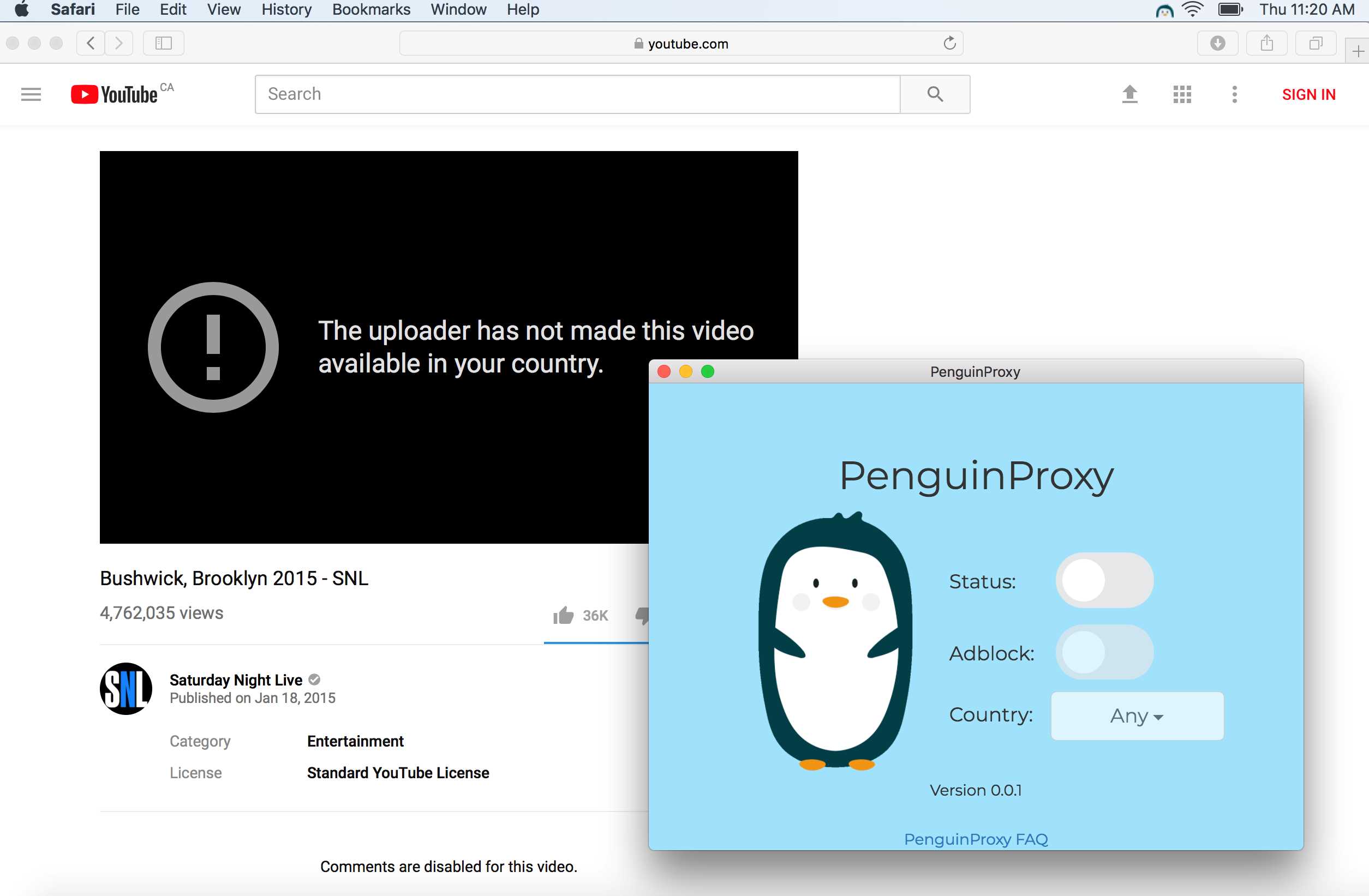

PenguinProxy ist ein sicheres Peer-to-Peer-VPN.So funktionieren VPNs: Wenn Sie einen Brief verschicken, notieren Sie sich die Zustelladresse sowie Ihre Adresse und geben diese zur Zustellung an die Post weiter.Sie leiten Ihren Brief an die Post nebenan weiter und so weiter, bis er bei Ihrem Empfänger eintrifft.Auf die gleiche Weise geben Sie beim Anfordern einer Seite im Internet die IP-Adresse der Webseite, Ihre eigene IP-Adresse und den Inhalt Ihrer Anfrage an Ihren Internetdienstanbieter (ISP) weiter, der diese weiterleitet, bis sie erreicht istsein Ziel.In unserer Mailing-Analogie entspricht ein VPN einem Postfach.Anstatt Ihren Brief direkt zu senden, wickeln Sie ihn in einen anderen Brief ein, den Sie an Ihr VPN senden.Wenn das VPN den Brief erhält, sendet es ihn weiter und gibt sich als Absenderadresse an.Wenn die Antwort eintrifft, leiten sie sie an Sie weiter.Daher weiß Ihr ISP nicht, wer Ihre Nachrichten empfängt, und die Person, die Ihre Nachricht empfängt, weiß nicht, wer sie gesendet hat.Drei häufige Gründe für die Verwendung von VPNs sind die Umgehung der Internetzensur, die Vermeidung der invasiven Anzeigenverfolgung und der Zugriff auf geblockte InhalteVPN und sowohl Ihr ISP als auch die Site, zu der Sie eine Verbindung herstellen möchten, können sich weigern, Ihnen zu dienen.Penguin Proxy löst dies mit einem Peer-to-Peer-Ansatz.Anstatt selbst Seiten anzufordern und aufzudecken, dass Sie ein VPN verwenden, lassen wir unsere Benutzer gegenseitig Anfragen zukommen.Andere P2P-VPNs mit diesem Ansatz weisen Sicherheitsprobleme auf (), da sie Ihre Computerdateien dem Internet aussetzen, was dem Eindringen von Fremden in Ihr Haus entspricht.Stattdessen stellen wir auf unseren eigenen Servern Anforderungen an den Penguin Proxy-Client, um die Vorteile von P2P beizubehalten und gleichzeitig die Möglichkeit für andere Benutzer zu beschränken, sich auf Ihren Computer auszuwirken.

Webseite:

https://twitter.com/PenguinProxyEigenschaften

Kategorien

PenguinProxy-Alternativen für Android Tablet

6

cryptostorm

Ein Post-Snowden-VPN, das auf Anonymität und Sicherheit basiert.Service setzt voraus, dass Sie über Software- / Netzwerk-Setups nachdenken und ein allgemeines Verständnis dafür haben.Kenntnisse für Fortgeschrittene.

6

5

VPNGhost

Vollständige Anonymität von VPNGhost, Zero Logging - 19 Server 16 Länder - P2P-freundlich - Zahlungen werden über Paypal, Bitcoin und Litecoin akzeptiert.Sie können uns sogar KOSTENLOS testen!Also, worauf wartest Du?Werden Sie noch heute mit VPNGhost zum Geist.

- Bezahlte

- Windows

- Mac

- Linux

- Android

- iPhone

- Windows Phone

- iPad

- Android Tablet

5

Turbo VPN

Turbo VPN ist ein unbegrenzter VPN-Proxy (Virtual Private Network), für den keine Registrierung erforderlich ist.Eigenschaften:

- Freemium

- iPad

- Android

- iPhone

- Android Tablet

5

4

VPN.ht

Greifen Sie weltweit auf gesperrte Inhalte zu und genießen Sie mit unserem erstklassigen VPN-Service, der Integration von Popcorn Time und der Entsperrung von geoblockten Inhalten in den USA und Großbritannien den Datenschutz online.

4

F-Secure Freedome

Freedome ist eine supereinfache Sicherheits- und Online-Datenschutzlösung.

- Bezahlte

- Windows

- Mac

- Android

- iPhone

- iPad

- Android Tablet

- Kindle Fire

4

4

3

Invisible Browsing VPN

Invisible Browsing ist eine Online-Lösung für Datenschutz und Anonymität, mit der Internetnutzer die Internetzensur umgehen und ihre Online-Identität schützen können.

3

3

NovelVPN

NovelVPN bietet VPN-Dienste mit hoher Geschwindigkeit, unbegrenzter Bandbreite, höchster Sicherheit und mehreren geografischen Standorten.Schützen Sie Ihren gesamten Internetverkehr und Ihre Bypassing-Blöcke.Jetzt registrieren!

- Bezahlte

- Windows

- Mac

- Linux

- Android

- iPhone

- Blackberry

- iPad

- Android Tablet

- BSD

3

3

Avira Phantom VPN

Avira Phantom VPN verschlüsselt Ihre Verbindung und ermöglicht es Ihnen, Hackern an öffentlichen WLAN-Hotspots auszuweichen.

2

AMUNE Private Internet

VPN-ähnliche Browser-Sicherheits- und Anonymitätslösung ohne Installation.Einzigartige Browser-Streaming-Technologie zum Surfen im Internet, ohne verfolgt zu werden.Isolierte Browsing-Container führen Websitzungen im Namen des Benutzers aus.