0

CheckRecipient

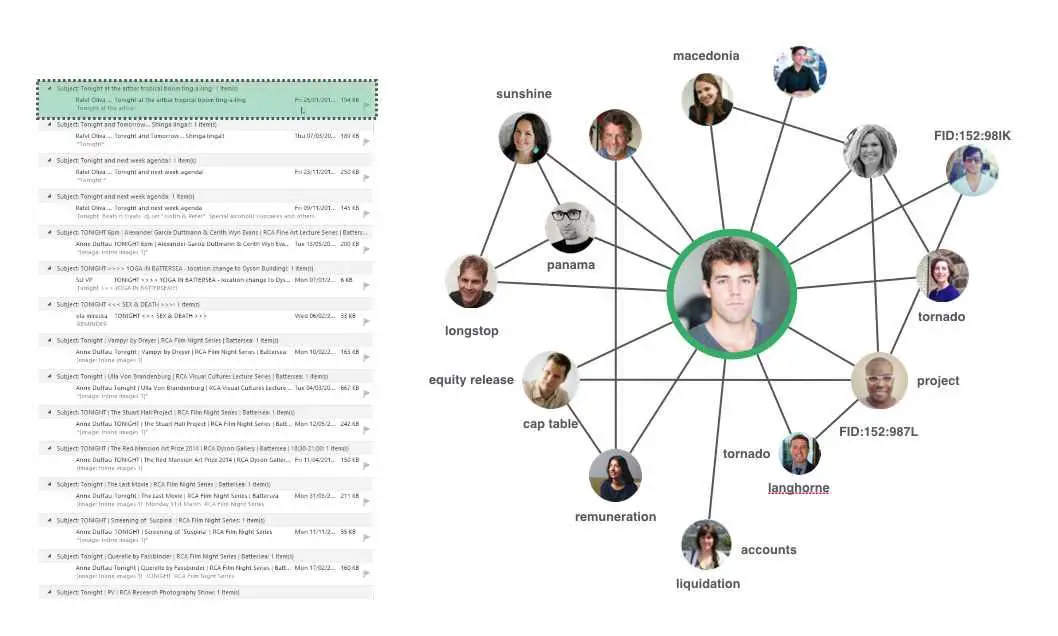

CheckRecipient ist eine E-Mail-Sicherheitstechnologie der nächsten Generation, die verhindert, dass hochsensible Informationen an die falschen Personen gesendet werden.

- Bezahlte

- Web

CheckRecipient ist eine E-Mail-Sicherheitsplattform, mit der Unternehmen vor dem Risiko von E-Mails mit falscher Adresse und den Folgen von hochsensiblen Informationen schützen können, die an die falsche Person gesendet werden.Unser Ziel ist es, Unternehmen jeder Größe dabei zu unterstützen, Datenverluste auf eine Weise zu verhindern, die nur minimalen Aufwand für IT-Teams erfordert und keine Änderung des Endbenutzerverhaltens erfordert.Die maschinelle Lerntechnologie von CheckRecipient ist in einzigartiger Weise in der Lage, hochsensible Informationen automatisch zu erkennen und zu verhindern, die an die falschen Personen gesendet werden.Unsere Technologie analysiert historische E-Mail-Daten, um die normalen Sendemuster und Verhaltensweisen von Benutzern innerhalb eines Unternehmens zu verstehen und Anomalien zu erkennen, die potenzielle Bedrohungen darstellen, wie z. B. falsch adressierte E-Mails und E-Mails an nicht autorisierte Konten.Mit dieser selbstlernenden Technologie können Unternehmen Kunden und Aufsichtsbehörden ihre Sorgfalt beweisen, indem sie das Risiko von Datenverlusten per E-Mail messen und steuern....

Webseite:

https://www.checkrecipient.com/Kategorien

Alternativen zu CheckRecipient für Self-Hosted mit kommerzieller Lizenz

2

modusCloud Email Security

modusCloud ist eine vollständige Cloud-E-Mail-Sicherheitslösung, die Schutz vor Spam, Phishing, erweiterten und sich entwickelnden Bedrohungen, E-Mail-Kontinuität, Verschlüsselung, Archivierung und beruhigender E-Mail-Sicherheit bietet.

- Bezahlte

- Self-Hosted

- Windows

- Mac

- Web

1

Codesealer Core

Schützen Sie Ihre Endbenutzer vor Malware, Datendiebstahl und Manipulation.Gartner erkannte die sichere Plattform für die Bereitstellung von Inhalten in JavaScript & GO.Mehr als 54 Milliarden Sitzungen gesichert und nie gefährdet.

0

AccessPatrol

AccessPatrol bietet eine proaktive Lösung zum Sichern von Unternehmensendpunkten (USB-Geräte, iPhones, Tablets, Smartphones, Bluetooth usw.), um die illegale Übertragung von Daten auf nicht autorisierte Geräte zu verhindern.

- Bezahlte

- Windows

- Self-Hosted